在过去的五年中,FORTINET一直在追踪FORTIOS或黑客

Fortinet工程师在防火墙操作系统中实现了一种非常糟糕的身份验证方法。

这允许未经身份验证的攻击者更改SSLVPN门户网站密码。

情况非常糟糕,因此似乎是故意进行的。

实现了一个名为“ magic”的特殊参数,可以更改密码。

这就像是后门程序,该公司像另一家IMPERVA公司一样故意冷却黑客,并且在2017年之后,黑客表示他们在系统中存在后门程序。

可以在github上利用此漏洞利用此漏洞。

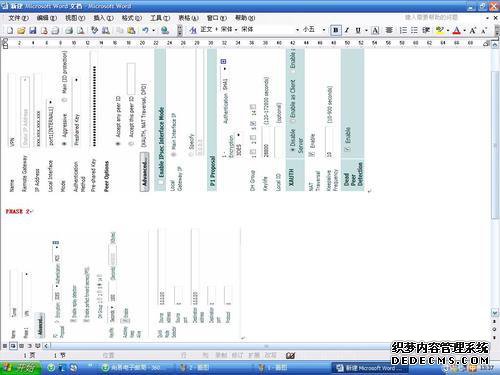

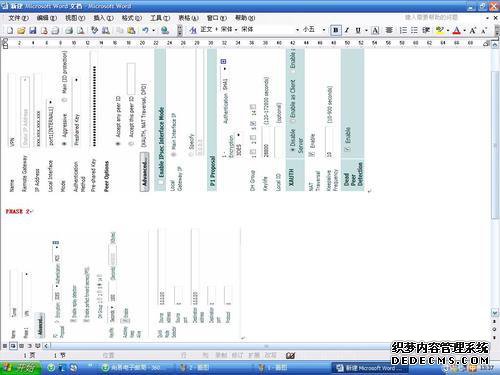

利用细节可以在屏幕上和专家讨论此后门的论坛中找到。

FortiGateSSLVPN漏洞

DEVCORE研究小组的专家OrangeTsai和MehChang发布了SSLVPN安全漏洞调查的第二部分。调查的第一部分重点研究漏洞CVE-2019-1579,这是验证之前的关键安全漏洞。

该研究显示了五个安全漏洞,并且在漏洞评估过程中,通用漏洞评分系统(CVSS)为每个漏洞分配了一个分数,如下所示。

CVE-2018-13379:CVSS分数为9的任意文件读取漏洞。

1/10

CVE-2018-13380:得分6跨站点脚本(XSS)漏洞。

1/10

CVE-2018-13381:漏洞溢出堆漏洞CVSS 7。

5分

CVE-2018-13382:这是7分不正确的身份验证缺陷。

5/10

CVE-2018-13383:分数6验证后出现堆溢出漏洞

5/10

显然,黑客利用了CVE-2018-13379漏洞。这是一个任意文件读取漏洞,例如FortiOS,可以在身份验证之前请求系统语言文件。

专家说,可以利用此漏洞读取“ sslvpn_websession”的内容,包括在受感染系统上格式化的用户名文件和相应的密码。

专家补充说,该漏洞可以在报告中与FortiGateWebVPN的CVE-2018-13383(身份验证后的堆溢出)结合使用。

如果攻击者指示SSLVPN代理托管了攻击文件Web服务器,则可以激活此漏洞。

另一方面,研究人员将CVE-2018-13382漏洞称为``魔术后门'',它会爆炸一个称为``魔术''的特殊参数,黑客将其用作秘密密钥来重置密码而无需其他形式的身份验证我让你

在CVE-2019-11510上发布了文件泄漏漏洞的概念证明后,黑客开始在PulseConnectSecure VPN服务器上搜索易受攻击的端点。

与CVE-2018-13379相似,黑客可以使用此漏洞来查找公共系统并恢复未加密的用户名和密码。

一旦通过身份验证,黑客就可以使用漏洞CVE-2019-11539(将命令注入管理员的Web界面)来访问受限环境。

作为预防措施,建议运行FortiGate漏洞版本的客户尽快更新到最新版本。

这允许未经身份验证的攻击者更改SSLVPN门户网站密码。

情况非常糟糕,因此似乎是故意进行的。

实现了一个名为“ magic”的特殊参数,可以更改密码。

这就像是后门程序,该公司像另一家IMPERVA公司一样故意冷却黑客,并且在2017年之后,黑客表示他们在系统中存在后门程序。

可以在github上利用此漏洞利用此漏洞。

利用细节可以在屏幕上和专家讨论此后门的论坛中找到。

FortiGateSSLVPN漏洞

DEVCORE研究小组的专家OrangeTsai和MehChang发布了SSLVPN安全漏洞调查的第二部分。调查的第一部分重点研究漏洞CVE-2019-1579,这是验证之前的关键安全漏洞。

该研究显示了五个安全漏洞,并且在漏洞评估过程中,通用漏洞评分系统(CVSS)为每个漏洞分配了一个分数,如下所示。

CVE-2018-13379:CVSS分数为9的任意文件读取漏洞。

1/10

CVE-2018-13380:得分6跨站点脚本(XSS)漏洞。

1/10

CVE-2018-13381:漏洞溢出堆漏洞CVSS 7。

5分

CVE-2018-13382:这是7分不正确的身份验证缺陷。

5/10

CVE-2018-13383:分数6验证后出现堆溢出漏洞

5/10

显然,黑客利用了CVE-2018-13379漏洞。这是一个任意文件读取漏洞,例如FortiOS,可以在身份验证之前请求系统语言文件。

专家说,可以利用此漏洞读取“ sslvpn_websession”的内容,包括在受感染系统上格式化的用户名文件和相应的密码。

专家补充说,该漏洞可以在报告中与FortiGateWebVPN的CVE-2018-13383(身份验证后的堆溢出)结合使用。

如果攻击者指示SSLVPN代理托管了攻击文件Web服务器,则可以激活此漏洞。

另一方面,研究人员将CVE-2018-13382漏洞称为``魔术后门'',它会爆炸一个称为``魔术''的特殊参数,黑客将其用作秘密密钥来重置密码而无需其他形式的身份验证我让你

在CVE-2019-11510上发布了文件泄漏漏洞的概念证明后,黑客开始在PulseConnectSecure VPN服务器上搜索易受攻击的端点。

与CVE-2018-13379相似,黑客可以使用此漏洞来查找公共系统并恢复未加密的用户名和密码。

一旦通过身份验证,黑客就可以使用漏洞CVE-2019-11539(将命令注入管理员的Web界面)来访问受限环境。

作为预防措施,建议运行FortiGate漏洞版本的客户尽快更新到最新版本。

下一篇:住宿位于首尔瑞草区半坡洞。